Storia di un attacco informatico – Truffa del falso IBAN

Attacco di tipo Mail in the Middle

In questi giorni sto trattando 2 casi di tentata frode con il falso IBAN e un terzo andato a buon

fine, dove l’azienda in questione ha pagato una somma pari a 57.000 euro circa ad un IBAN

falso.

A breve darò maggiori dettagli, per ora dico solo che questa è una truffa che sta mietendo

molte aziende, anche le più grandi.

Nel primo caso l’azienda ha provveduto al pagamento, un’altra, dopo aver pagato si è subito

resa conto del possibile errore e ha chiamato la banca per bloccare il bonifico, la terza, già

avvisata durante un’attività formatica, ha subito cancellato l’email senza rispondere, questo

dettaglio è importante, lo vedremo dopo.

Le tre aziende hanno una cosa in comune, lavorano con l’estero e con aziende molto grandi.

Anche se raro, ho sentito parlare delle stesse truffe fatte – Italia su Italia – utilizzando come

IBAN carte PostPay prepagate con intestatari fasulli.

Qui analizzeremo l’ultimo caso.

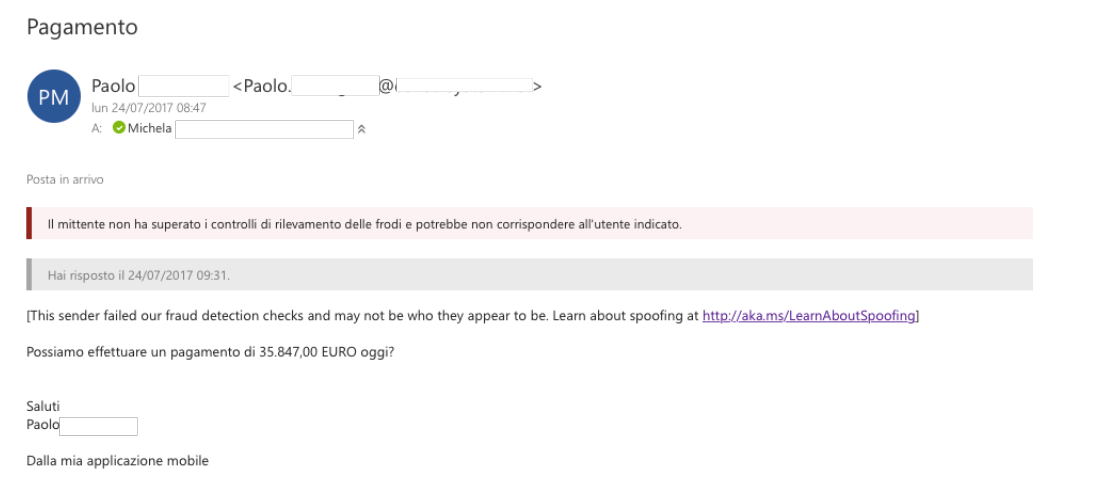

Lunedì 24 luglio l’amministrazione di questa società riceve la seguente email:

Dalle attività di analisi emerge che la struttura di posta elettronica e la sicurezza

implementata da poco in questa società aveva già notificato all’utente che quella email era una

possibile frode.

Come si può vedere dalla figura, nell’email è presente un messaggio di ALERT, inserito dallo

strumento SPF di Microsoft.

L’SPF previene gli attacchi di spoofing e phishing all’interno dell’Exchange Online Protection.

La visualizzazione in figura è tramite webmail. La stessa email scaricata dall’utente sul proprio

outlook era finita giustamente nella posta indesiderata. Il sistema di sicurezza perimetrale

dell’azienda aveva anche lui provveduto ad inserire un ulteriore dicitura **SPAM** .

Fino a qui tutti i sistemi hanno funzionato correttamente.

L’utente era già stato formato al riguardo e ha subito cancellato l’email.

In mancanza di un sistema efficace di posta elettronica e di un sistema di protezione

perimetrale, la stessa email sarebbe passata senza segnalazioni.

A quel punto l’intera sicurezza si sarebbe basata sulla percezione e conoscenza dell’utente.

Questo accade molto spesso. Gli utenti dovrebbero prendere le decisioni sulla base di

segnalazioni efficaci fatte dagli strumenti preposti al controllo.

Andando più a fondo, vediamo come all’interno della struttura della mail, i server utilizzati

per sferrare l’attacco sono esterni a Microsoft e raggiungibili all’indirizzo 192.185.143.5, già

presente in alcune black list autoritative proprio perché già usati per tanti altri attacchi.

Il vero indirizzo email dell’attaccante effettivamente è

From: Paolo *********** Paolo.***********@****************** (Email falsificata)

Reply-To: Paolo ************ myiphoneapps@italymail.com (email vera dell’attaccante)

L’utente avendo cancellato subito l’email ha fatto in modo che l’attaccante non sappia ancora

se l’email del destinatario fosse ancora funzionante oppure no.

L’attaccante invia altra email,

Da: Paride Marino – Nome Fasullo – [mailto:myiphoneapps@italymail.com]

Inviato: lunedì 24 luglio 2017 09:28

A: Michela *********- Nome Azienda <michela*********@******************>

Oggetto: Re: R: Pagamento

Si prega di inviare questo pagamento come pagamento espresso

Vi inoltro i documenti in seguito :

Nome Azienda: Jayden Joseph Pemberton

Indirizzo: No: P.O. Box 68 130 New St Birmingham B2 4JU,United Kingdom

Banca beneficiaria: HSBC Bank

Codice Filiale: 401106

IBAN: GB38MIDL40110611489674 -> questa azienda lavora con l’estero ma non con

l’Inghilterra.

Numero di conto: 11489674

BIC / rapido: MIDLGB22

Importo da inviare: 35.847,00 EUR

Riferimento: #9804389UK

Titolo: Formazione Admin > Segnalo che l’azienda non ha mai fatto formazione

Mi prego di inviarmi una conferma di pagamento una volta che è fatto.

Da notare l’italiano un po’ così……non proprio corretto…..

Saluti

Paolo *********

Paolo *********** che diventa Paride Marino.

Qui siamo in presenza di un’attaccante non

esperto. Negli altri casi trattati ho potuto vedere molta più precisione da parte dell’attaccante,

email molto simili a quelle reali e con domini praticamente identici.

Prendendo ad esempio il mio dominio digital-evidence.it, il dominio fasullo poteva essere

stato digital-evidenc.it oppure dlgitial-evidence.it oppure digital-evidemce.it .

(NON FATE SCHERZI MI RACCOMANDO) 😀

Continuando con l’analisi, vediamo come, all’interno dello stesso messaggio sia presente uno

script PHP che viene invocato da un sito malevolo esterno:

X-PHP-Script: mariazouroudis.com/wpcontent/

themes/twentyfourteen/genericons/test/nana.php for 83.xxx.xxx.xxx

(Questo avviene per via che molti siti internet low cost, non vengano mantenuti correttamente e

dove gli Hacker’s nascondono i loro software malevoli e usano questi siti come vettori di attacco)

Bisognerebbe fare un’analisi dello script, lo farò quanto prima. Molto probabilmente questo

link all’apertura dell’email, avrebbe scaricato un Trojan, nel computer della vittima, usato poi

per acquisire le credenziali di accesso all’email per poi verificarne il contenuto

periodicamente.

Il sistema di protezione perimetrale comunque avrebbe bloccato l’accesso al sito così da non

permettere il download del virus .

L’attaccante, per meglio portare al termine la truffa ha la necessità di monitorare le email

aziendali al fine di intrufolarsi, grazie ad email costruite ad hoc, nelle comunicazioni reali

quando si parla di pagamenti così da chiedere il cambio IBAN. Per effettuare questa richiesta,

un bravo attaccante si fa un’attenta analisi dei soggetti in gioco, cioè come scrivono, lo slang,

ecc.

L’attaccante per avere accesso ad una email usa questi 4 metodi:

1. Tramite phishing, inviando all’azienda email che richiedono di cliccare qualche link per

l’inserimento delle credenziali della propria casella email utilizzando la scusa proprio di un’

attacco al proprio account. E se l’utente non conferma la propria identità l’account verrà

bloccato.

2. Tramite sistemi di brute-force, cioè con tentativi ripetuti di accesso alla casella di posta

(spesso vengono usati dati estratti dai vari social)

3. Tramite infezione da virus trojan, inviato come allegato via email o tramite il clic su di un link

il quale provvederà a scaricare il software malevolo e poi in automatico si istallerà nel

computer della vittima.

4. Questa opzione anche se remota la inserisco in quanto non è da escludere. Esistono software

che scovano con estrema semplicità le password dei client email più diffusi, un consulente che

abbia accesso a quel computer, potrebbe acquisire indebitamente le credenziali e sfruttarle

dopo qualche tempo proprio per provare a truffare quel suo cliente.

Conclusioni

Il tentativo di frode non è partito dai sistemi aziendali della società in questione ma bensì

dall’esterno. L’email, ovviamente camuffata per renderla reale, “Tecnica di ingegneria sociale”,

è stata prontamente smascherata dai sistemi adottati dall’azienda. L’email non è stata

cancellata in quanto non conteneva virus e perché comunque poteva essere vera. L’ultima

verifica sta poi all’utente, ma deve essere supportato da un sistema che gli permette di

prendere una giusta decisione.

Si fa presente che questi attacchi si stanno diffondendo velocemente, come gli attacchi

Ransomware o all’ IoT. Le frodi dell’IBAN sta mietendo vittime soprattutto la dove esistono

rapporti commerciali internazionali o in grandi aziende dove spesso i rapporti personali sono

bassi.

I sistemi di prevenzione fanno bene il loro lavoro, ma per prevenire questo tipo di frodi,

bisogna sempre stare attenti soprattutto a dettagli come:

——

Saluti

Paolo ********

Dalla mia applicazione mobile

——

Qui vediamo come, alla fine dell’email, possa essere strana la dicitura “Dalla mia applicazione

mobile”

L’attaccante qui doveva scrivere ad esempio “ From my Iphone o From my Android” per

renderlo più credibile.

Stare attenti ad alcune lettere accentate in modo errato. Se l’attaccante dovesse essere russo,

ucraino ecc, a volte durante la conversione dei caratteri, qualcosa potrebbe non

andare a buon fine.

Cosa fare per prevenire

1. Attenzione al mittente delle mail che si ricevono

2. Attenzione a quando si risponde ad una email, controllare sempre se l’indirizzo è corretto

3. Se qualcuno vi chiede di cambiare IBAN per il pagamento, controllare sempre tramite una

telefonata diretta o una skype conference.

4. Installare un buon antivirus e antimalware e avere sistemi anti intrusioni idonei.

5. Evitare di utilizzare, a fini aziendali, indirizzi email gratuiti basati su webmail e non,

purtroppo avv.nome.cognome@gmail .com è semplice da modificare: prendiamo ad esempio

avv.rossanorogani@gmail.com , anche se non sono avvocato, qualcuno potrebbe prendersi

avv.rossanoroganl@gmail.com

6. Valutare la necessità di pubblicare organigramma, nomi dei dipendenti, incarichi, gerarchie

7. Non pubblicare dati personali su web e social network

8. Verificare periodicamente la presenza di eventuali regole di inoltro/forward impostate sul

proprio account di posta elettronica.

9. Prestare attenzione a qualunque cambio repentino soprattutto quando la controparte

richiede di agire in tempi brevi, in segretezza, su canali paralleli;

10. Attivare, la dove possibile l’autenticazione a doppio fattore

11. Controllare nelle apposite sezione dei vostri account di posta, gli ultimi accessi.

Leave a Comment

Devi essere connesso per inviare un commento.